كيف تحمي نفسك من التلاعب والتضليل وسط طوفان الأخبار والمعلومات والفيديوهات؟

اليوم أصبحنا نعيش في مفارقة معلوماتية غير مسبوقة

تنبيه أمني عاجل لمستخدمي واتسآب.!

هذه الثغرات التي تنفذ تعليمات برمجية من بعد هي أخطر أنواع التهديدات الإلكترونية

كيف تحولت منصة روبلوكس إلى ساحة صيد رقمية؟

تمنح خاصية الدردشة المفتوحة ستارا مثاليا للمفترسين الرقميين

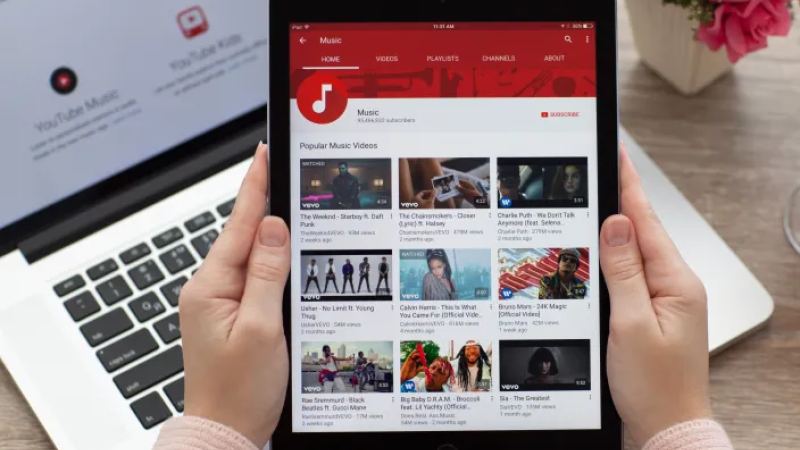

يوتيوب تسهّل على الآباء مراقبة مقاطع الفيديو القصيرة

يمكن للمستخدم العثور على هذه الخيارات في أدوات الرقابة الأبوية في مركز العائلة

تحذير عاجل.. ميزة خفية في Gmail قد تفضح رسائل المستخدمين

تفعيل هذه الميزة تم بشكل خفي في تشرين الأول في 2025،

عصر الاختراق الصامت.. كيف يغيّر "Albiriox" قواعد الاحتيال الرقمي؟

هذا النوع من البرمجيات يمنح المهاجم قدرة شبه كاملة على التحكم بالجهاز المصاب

هل تخشى اختراق موقعك؟ إليك خطوات لبناء موقع إلكتروني آمن

تُعنى حماية الخوادم بتأمين البيئة الذي يحتضن الموقع والبيانات

تحذيرات من أساليب احتيال جديدة عبر الإنترنت

احذروا مسابقات إلكترونية مثل لعبة (Secret Santa)"

«لاندفول» برنامج تجسس يستهدف هواتف العرب بصورة ..!

من الصعب جداً اكتشاف الثغرات الأمنية مثل "لاندفول" قبل حدوثها

انتبه .. ميتا ستستخدم الرسائل الخاصة لتدريب روبوت الدردشة..!

ستحصل ميتا على معلومات عن حياة المستخدم الحميمة ومشكلاته الخاصة.