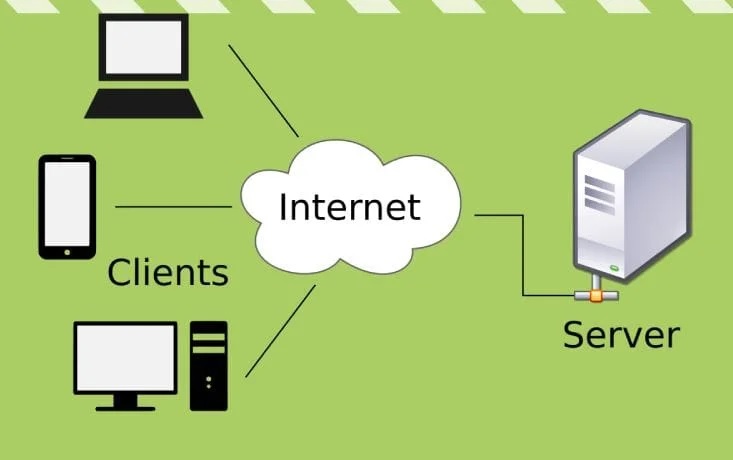

الأجهزة المتصلة، ضمن شبكة واحدة، حتى لو لم تكن متصلة بالإنترنت، تتبادل فيما بينها إشارات ومعلومات.

د. جمال مسلماني/ خاص موقع "أمان الأطفال"

في الآونة الأخيرة، انتشر في لبنان جدل بين عامة الناس أنّ الكاميرات غير المتصلة بالإنترنت "لا يمكن اختراقها". ولكن في حقيقة الأمر أنّ هذا الموضوع غير مستند إلى أي ضمانة تقنية، ولا إلى قاعدة علمية صلبة.

في زمنٍ تتحول فيه التكنولوجيا إلى سلاح خطير بيد الدول والاستخبارات والمافيات والشبكات السوداء، بات من السذاجة الاعتقاد أنّ أي جهاز إلكتروني يمكن أن يكون آمنًا بشكل مطلق! خصوصًا عندما يدور الحديث عن أجهزة المراقبة التي باتت، اليوم، العيون الصامتة الأكثر انتشارًا في: البيوت، الشوارع، الأحياء، المحال التجارية، المكاتب، والمقار الحساسة وغيرها.

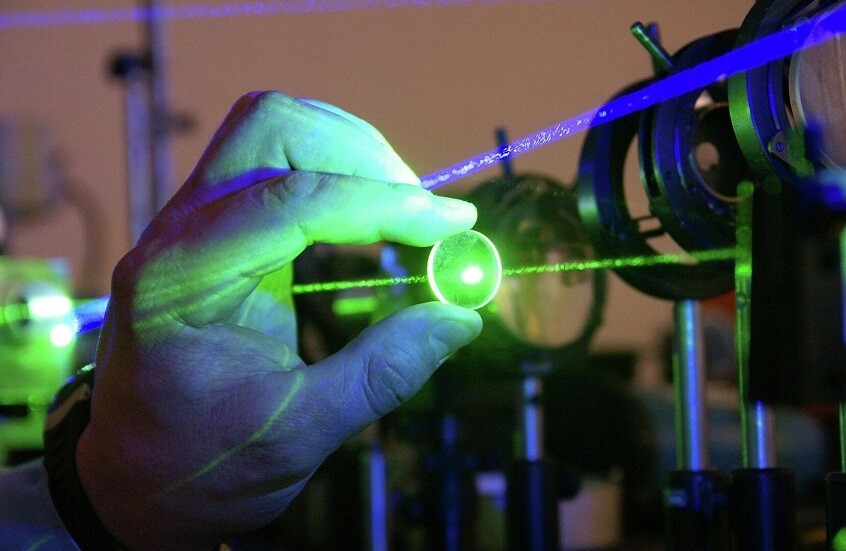

لنعود للحظة إلى واحدةٍ من أخطرِ وأغربِ فضائح التجسس التكنولوجي التي عرفها العالم الرقمي، والتي وقعت في قلب الولايات المتحدة الأمريكية في العام 2018. القضية كشفت عن مدى هشاشة الأمن التقني حتى في أقوى دول العالم، بعدما نشرت وكالة Bloomberg Businessweek تحقيقًا مذهلًا عن زرع شرائح تجسس صغيرة للغاية، بحجم حبّة الأرز تقريبًا، داخل لوحات الـ Motherboards التي تصنّعها شركة أميركية اسمها Supermicro.([1])

لم تكن هذه الشركة عادية، كانت تمدّ كبرى شركات العالم بمكونات إلكترونية، من Amazon و Apple وصولًا إلى وزارة الحرب الأميركية (وزارة الدفاع). كشف التحقيق حينها أن الاستخبارات الصينية؛ عبر هذه الشرائح المزروعة، استطاعت أن تنشئ "أبوابًا خلفية backdoors" داخل الخوادم (Servers)، ما يُتيح التحكّم الكامل من بُعد بتغيير البيانات، حتى مراقبة كل ما يحدث في هذه الأجهزة، وإن لم تكن موصولة بالإنترنت بشكل مباشر.

قد يسأل القارئ كيف يمكن حصول ذلك؟

الإجابة أبعد ما تكون عن الخيال العلمي. إنّ الأجهزة المتصلة، ضمن شبكة واحدة، حتى لو لم تكن متصلة بالإنترنت، تتبادل فيما بينها إشارات ومعلومات. شريحة صغيرة، مبرمجة بذكاء ودهاء، يمكنها التقاط إشارات لاسلكية من أجهزة قريبة، أو الانتظار إلى حين توصيل الجهاز بالإنترنت، فتنقل المعلومات دفعة واحدة إلى الخارج. والأخطر أن هذه الرقاقات يصعب كشفها من دون فحص دقيق على مستوى العتاد المادي نفسه (hardware level).

لعلّ ما يجعل هذه الفضيحة مرعبة ليس فقط حجمها، إنّما ما يمكن استنتاجه منها؛ فإذا كانت الصين قد نجحت في زرع أجهزة تجسس في صميم بنية تحتية رقمية لأقوى دولة في العالم، فما الذي يمنع أي جهة معادية للبنان، على رأسها العدو الإسرائيلي، من تنفيذ عمليات مشابهة في بيئة أقل حماية رقميًا مثل بيئتنا؟

السؤال الأهم والأخطر: من يضمن لك أن كاميرا المراقبة التي اشتريتها من متجر إلكترونيات في الشارع، أو التي قام أحد الفنيين بتركيبها في منزلك أو شارعك أو حيّك، لم تُستبدل بنسخة مطابقة الشكل، وأيضًا مزروعة بعتاد أو برمجيات تجسسية؟

ما يجب أن نعيه جيدًا أن الخطر لم يعد مرتبطًا فقط بتوصيل الجهاز بالإنترنت. إذ إنّ أيّ جهاز إلكتروني؛ من كاميرا مراقبة إلى DVR إلى راوتر حتى إلى كابل USB، قد يكون عُرضةً للاختراق منذ لحظة تصنيعه أو خلال نقله، أو عند تركيبه واستخدامه. وليس ضربًا من الخيال حين نقول إن من يسيطر على هذه الأدوات، يمكنه أن: يتجسس، يبتزّ، يستغلّ، يجمع ويحلل البيانات، يبيعها أو يشاركها مع أطراف ثالثة، ويستفيد منها ربما في أغراض تسويقية أو بناء بنوك أهداف لأغراض أمنية أو عسكرية!

السؤال الحقيقي الذي ينبغي أن نطرحه اليوم: ما الذي يمنع الجهات المعادية للبنان من استنساخ الأساليب نفسها التي استُخدمت ضد الولايات المتحدة في فضيحة شركة SuperMicro؟ ما الذي يحول دون أن تتحوّل كاميرات مراقبة، في شوارعنا وأحيائنا إلى عيون استخبارية ترصد وتوثّق وتخزّن، وتبقى نائمة حتى اللحظة المناسبة؟

الأسوأ، من يضمن أن الأجهزة التي تورّد وتركّب، اليوم، ليست مزروعة مسبقًا بشرائح تجسس دقيقة، قادرة على العمل حتى دون اتصال مباشر بالإنترنت؟ فيكف الحال عندها إذا كانت متصلة بالإنترنت؟ أو كيف الحال إذا كانت متصلة بشبكة فايبر أوبتيك أوفلاين، وليست متصلة بالإنترنت، ولكن هذه الشبكة مخترقة من العدو؟ ومن يضمن أنّ عاملًا فنيًا مشبوهًا، أو لربما عميلًا للعدو، لم يستبدل جهازًا ما بكاميرا مشابهة الشكل والموديل، ولكنّها تحمل في قلبها رقاقات تجسس لا يمكن كشفها بالعين المجردة؟

في ضوء هذه الحقائق، لم يعد من المقبول إطلاقًا التعامل مع الأجهزة الرقمية؛ مهما كانت بسيطة، كأنّها أدوات غير خطرة أو آمنة بالمطلق. نحن نعيش في زمن تُشنّ فيه الحروب الناعمة والاستخباراتية بوسائل متطوّرة جدًا، حيث لا حاجة لإطلاق رصاصة واحدة، طالما هناك قدرة على اختراق كاميرا أو سرفر أو شبكة أو هاتف أو حاسوب.

كيف يمكننا حماية أنفسنا من هذه التهديدات التي قد لا نراها ولا نشعر بها؟

- الحل يبدأ من الوعي؛ الوعي بأنّ أي جهاز إلكتروني قد يكون أداة تجسس محتملة. وينبغي التعامل معه على هذا الأساس.

- من الضروري أن يكون مصدر شراء الأجهزة معتمدًا وموثوقًا بمعايير عالية الضمان والأمان.

- أن تخضع أجهزة المراقبة، في الشوارع والأحياء والمحال، وحتى تلك في المنازل وعلى السطوح وغيرها، لفحص دوري من مختصين أمنيين.

- يُستحسن عدم الاعتماد على الفنيين المجهولين أو الشركات غير الموثوقة لتركيب أو صيانة الأجهزة الحساسة. ولا يكفي أن نفصل الكاميرا عن الإنترنت لنطمئن، بل ينبغي التفكير أيضًا فيما يمكن أن يحصل إذا كانت هناك شريحة مخفية داخلها.

في النهاية، لا مكان اليوم للثقة العمياء، في أي جهاز إلكتروني أو في أي عاملٍ فنيّ. إذ إنّ التجارب الدولية أثبتت، بما لا يدع مجالًا للشك، أن التكنولوجيا يمكن أن تتحوّل إلى أداة تدمير صامتة، تسلب الأوطان أمنها، وتسرق خصوصية شعوبها، وتشكّل تهديدًا وجوديًا لسيادة الدول.

لبنان الذي خاض أصعب الحروب العسكرية، مطالب اليوم بوضع خطة استراتيجية دفاعية تكنولوجية، لحماية سيادته الرقمية وحماية شعبه ومناطقه وأحيائه من المخاطر والتهديدات الرقمية، وهذه الحرب لن ينتصر فيها إلا دولة قوية، شعب واعٍ، وإعلام مسؤول، ومؤسسات أمنية يقظة… وجرأة في المواجهة.

([1]) https://www.bloomberg.com/news/features/2018-10-04/the-big-hack-how-china-used-a-tiny-chip-to-infiltrate-america-s-top-companies

مواضيع مرتبطة

الجرائم الإلكترونية في العام 2024 تتسبب بخسارة 16 مليار دولار

الإيهام بالدعم الفني وعمليات الاحتيال العاطفية تسببت، أيضا، بخسائر بمئات الملايين من الدولارات.

المخاطر الخفية للاعتماد العاطفي على الروبوتات

لكن الباحثين يحذرون من أن هذه العلاقات قد تؤدي إلى تدمير الروابط الإنسانية وخلق توقعات غير واقعية والتعرض للتضليل أو حتى الكوارث.

في طوكيو نظام "سلة الأطفال" لغير القادرين على تربية مواليدهم..!

يلقى هذا النظام المُعتمد في دول كثيرة اعتراضا كونه ينتهك حق الطفل في معرفة هوية أهله.